-

[F5] APM 기본설정 가이드Network 2023. 11. 30. 06:11728x90반응형

안녕하세요

오늘은 F5의 SSL VPN 솔루션인 APM 기본 설정 가이드 입니다.

제일 먼저 생성하여야 할 부분이 Webtop입니다.

Webtop은 처음 접속 시 이루어질 동작을 정의 하는 것이라고 보면됩니다.

저는 가장 기본적인 vpn 기능을 보기 위해서 Network Access를 통해 내부망에 접근 하는 것을 시연해 보겠습니다.

ACL 정책을 생성하여 허용된 사용자만이 접근 가능하도록

ACL Entry를 생성해 줍니다(옵션)

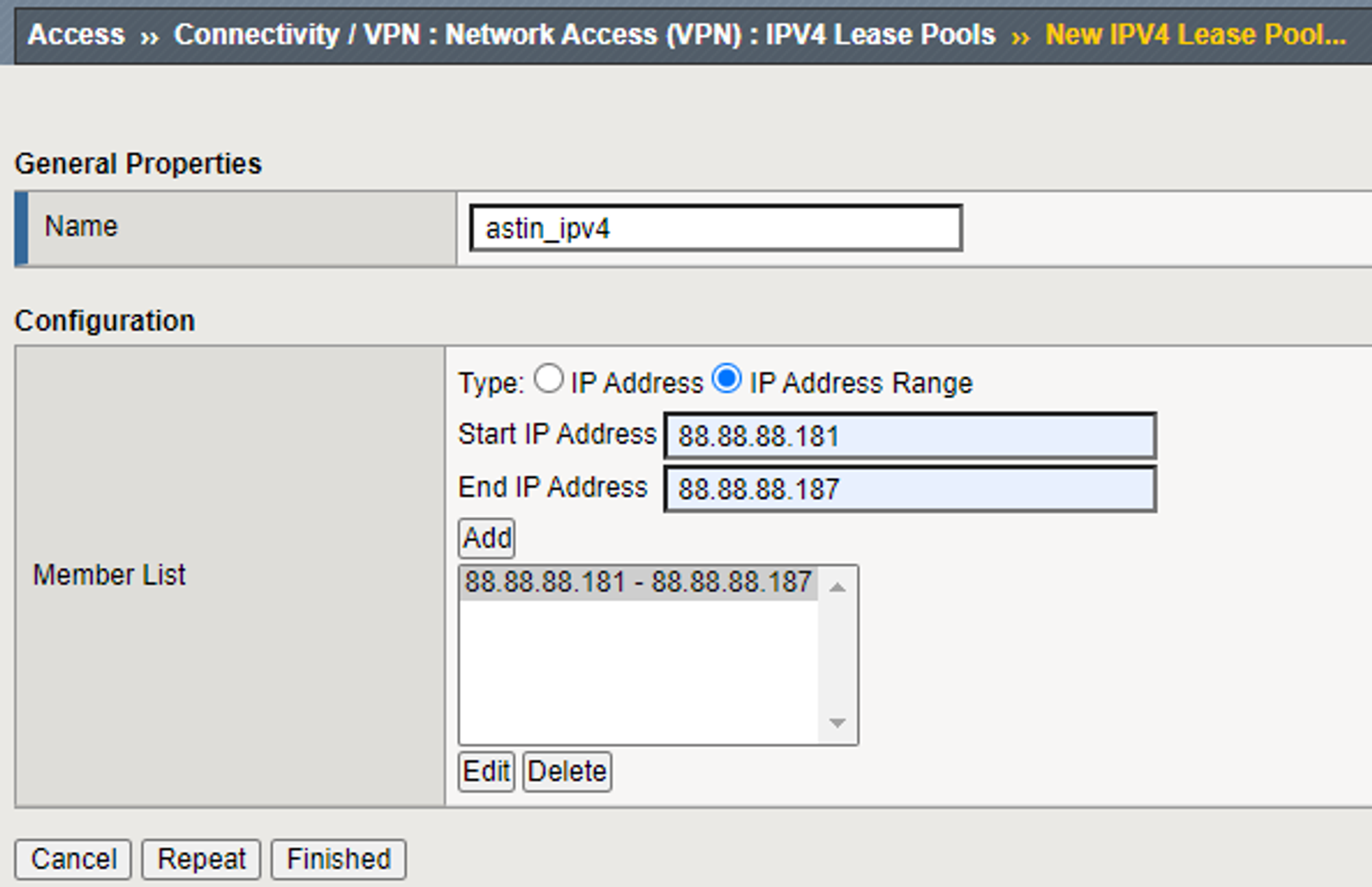

그다음 접속한 사용자가 터널에서 사용할 IP를 설정해 주어야 합니다.

leasepool에 사용자에게 할당할 ip를 정의합니다.

이제는 실제로 사용자가 접속 하였을때 할당받게 되는

네트워크 설정에 대해서 정의를 해야 합니니다.

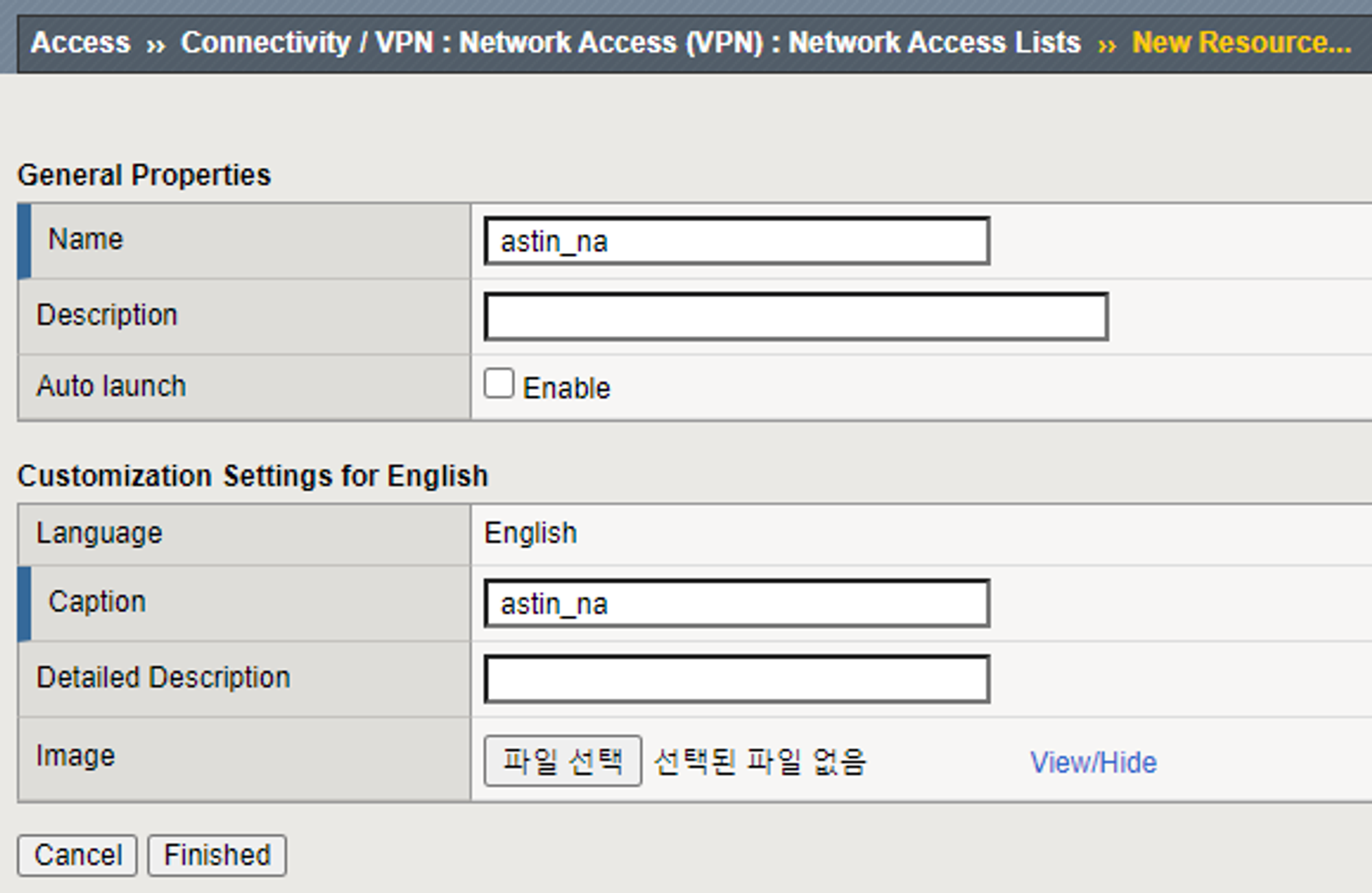

Network Access를 하나 만들어 줍니다.

생성한 항목안에는 많은 탭이 존재하지만 자주 쓰는 항목 위주로 설정해 보겠습니다.

먼저 ipv4를 할당할 것인지 ipv6를 할당할 것인지 SNAT설정이 필요한지 설정해 주어야 하며,

Full Tunneling 인지 split tunneling인지 Network 관점에서 설정을 하게 됩니다.

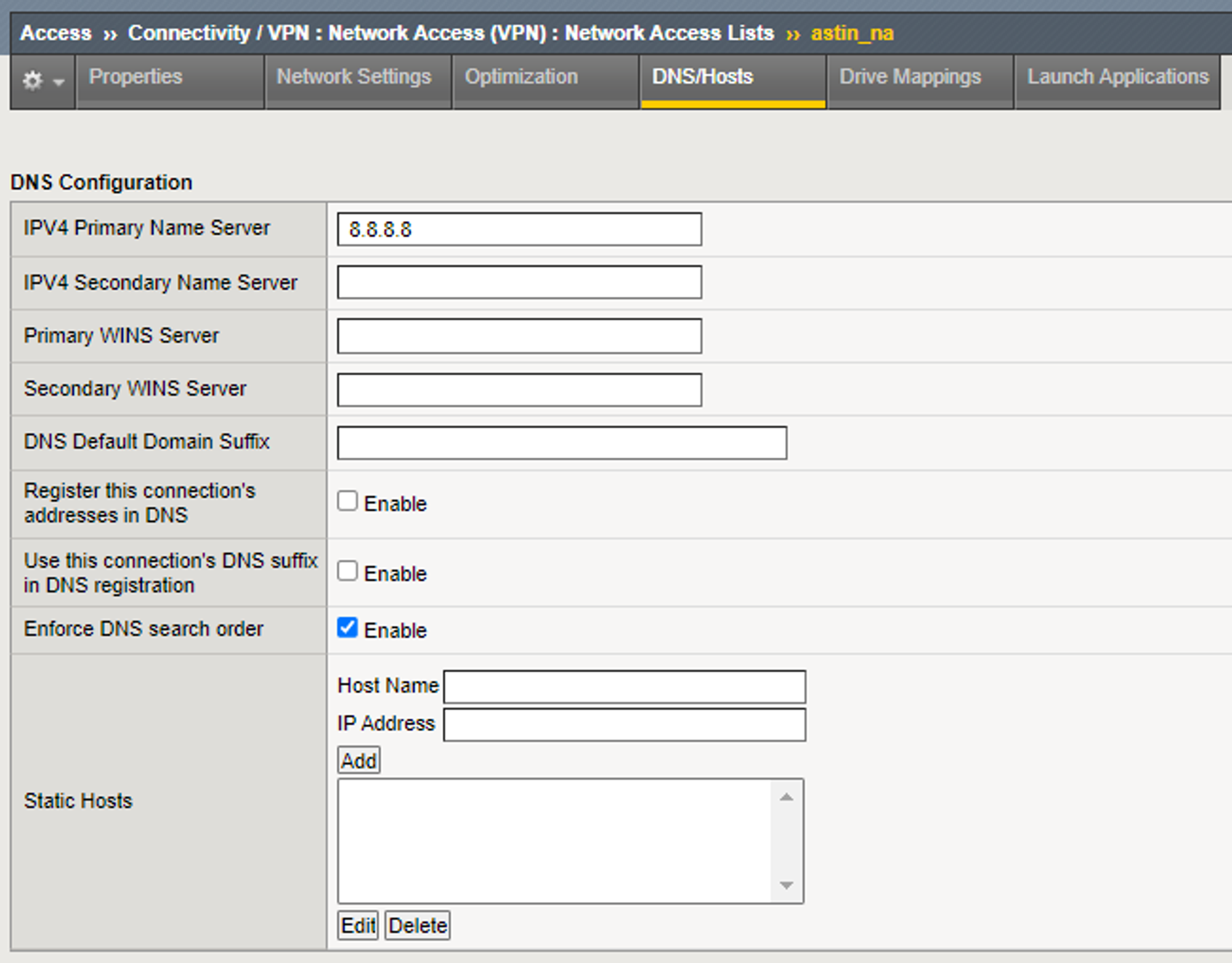

DNS 탭에서 사용자에게 내려줄 DNS 서버 설정 및 DNS record도 정의 할 수 있습니다.(옵션)

위의 내용은 사용자가 정상 접근 하였을때 할당 받는 Network관련 설정이었다고 하면

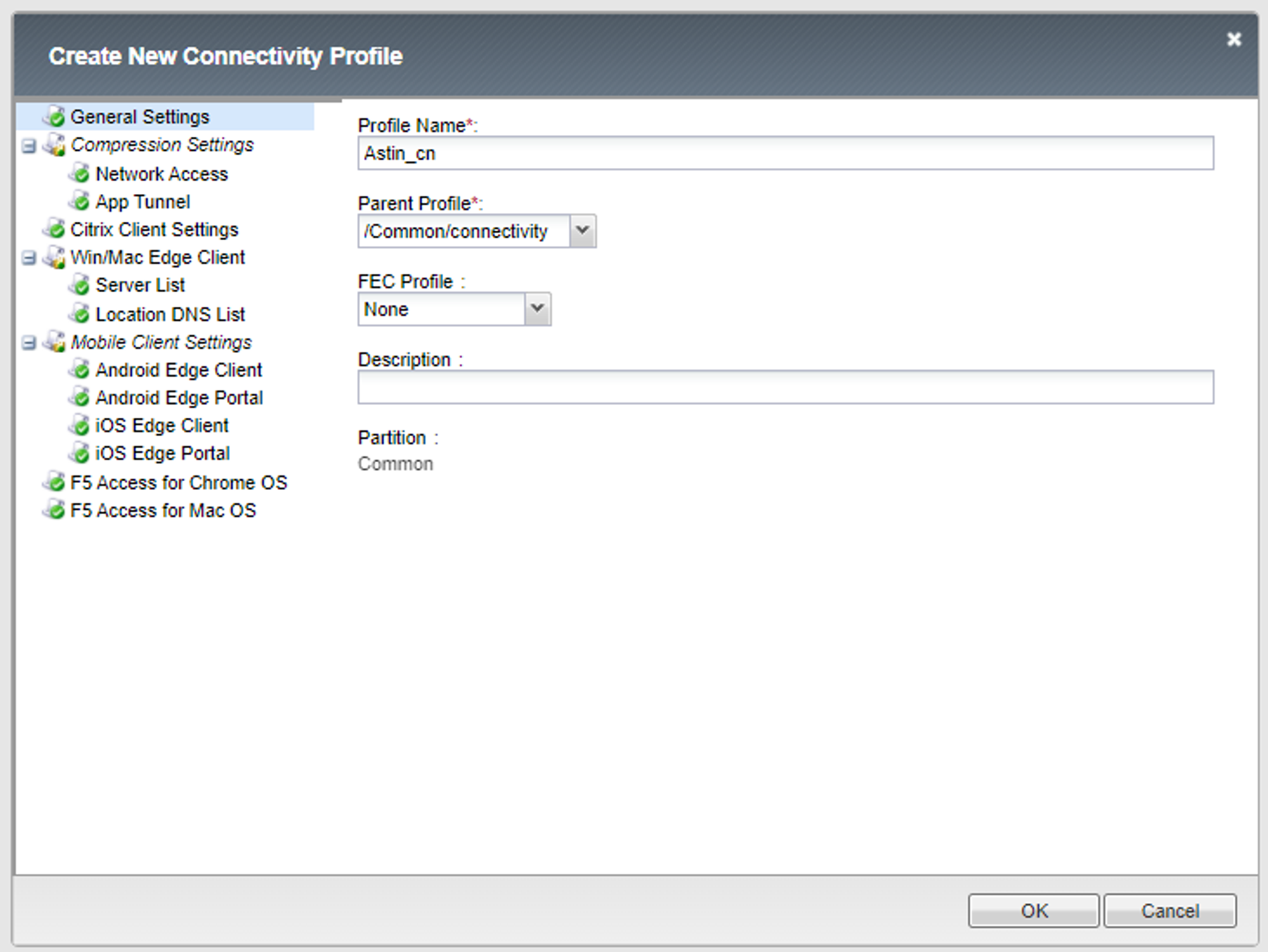

이제 설정 해야될 부분은 사용자의 커넥션 연결 관련 설정을 입니다.

아래와 같이 Connectivity profile 을 생성해 줍니다.

Authentication ->Local DB → instance / user 생성 메뉴로 가서

사용자 계정을 생성해 줍니다.

Force Password Change 옵션을 사용하면 사용자가 처음 접속시

패스워드 변경 위저드가 동작하게 됩니다.

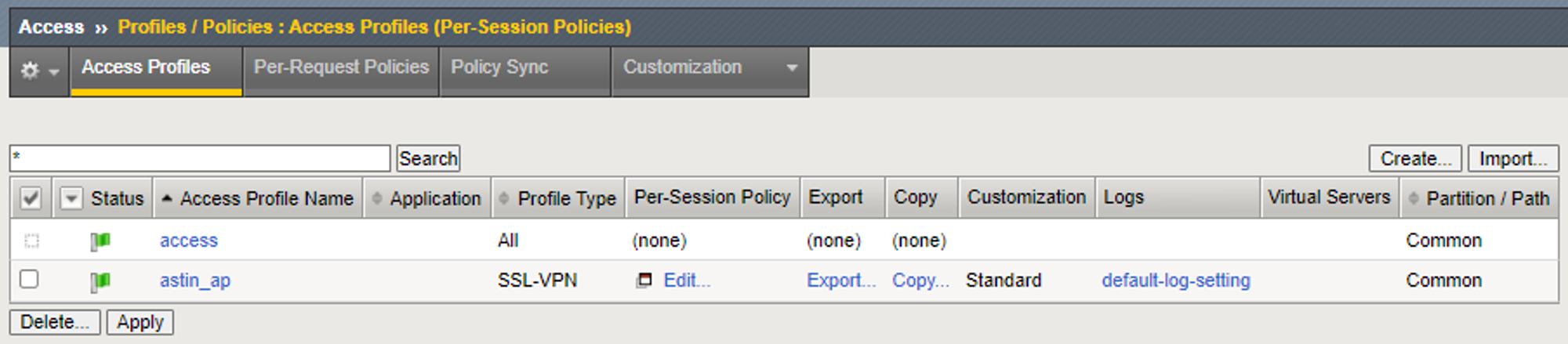

이제 본격적인 로그인한 사용자를 어떻게 엑세스 할것인지 정할 차례입니다.

Access profile 에서 직접 알고리즘은 정의하여

어떤 사용자에게 어떤 항목을 제공하고 어떤 방식에 의해서 어떤 네트워크 연결을 가지게 될지 정의 하게 됩니다.

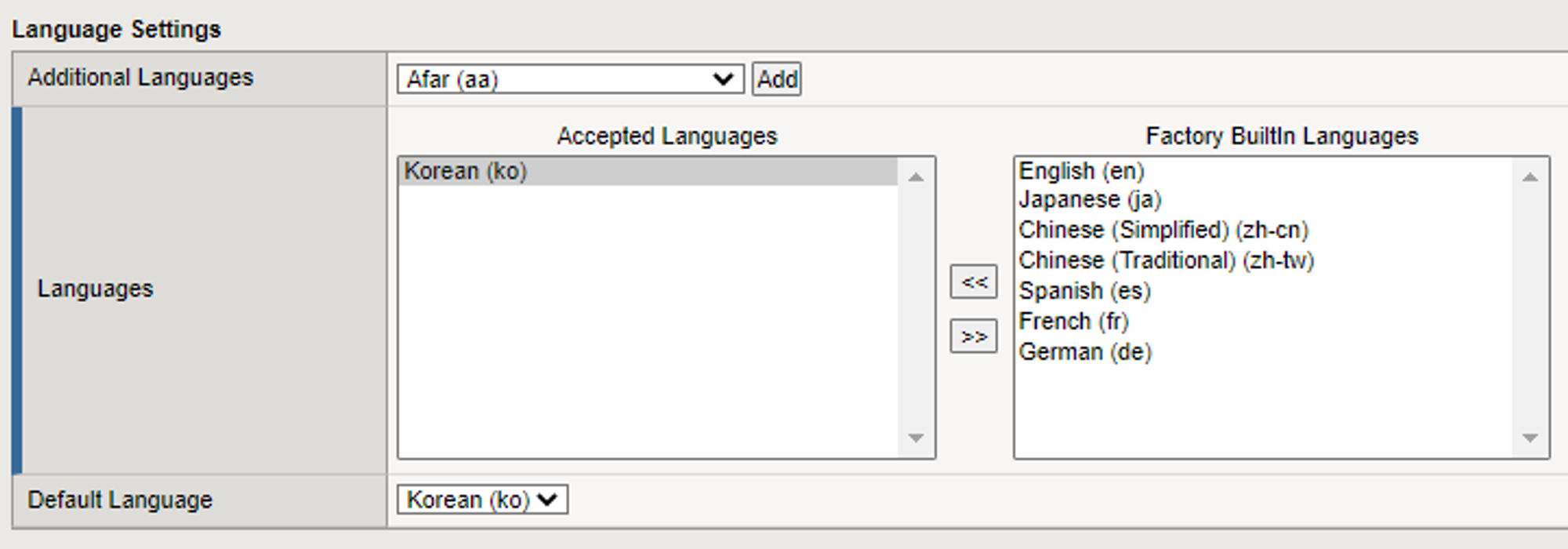

Access profile 에서 사용자가 사용할 기본 언어를 정의 합니다.

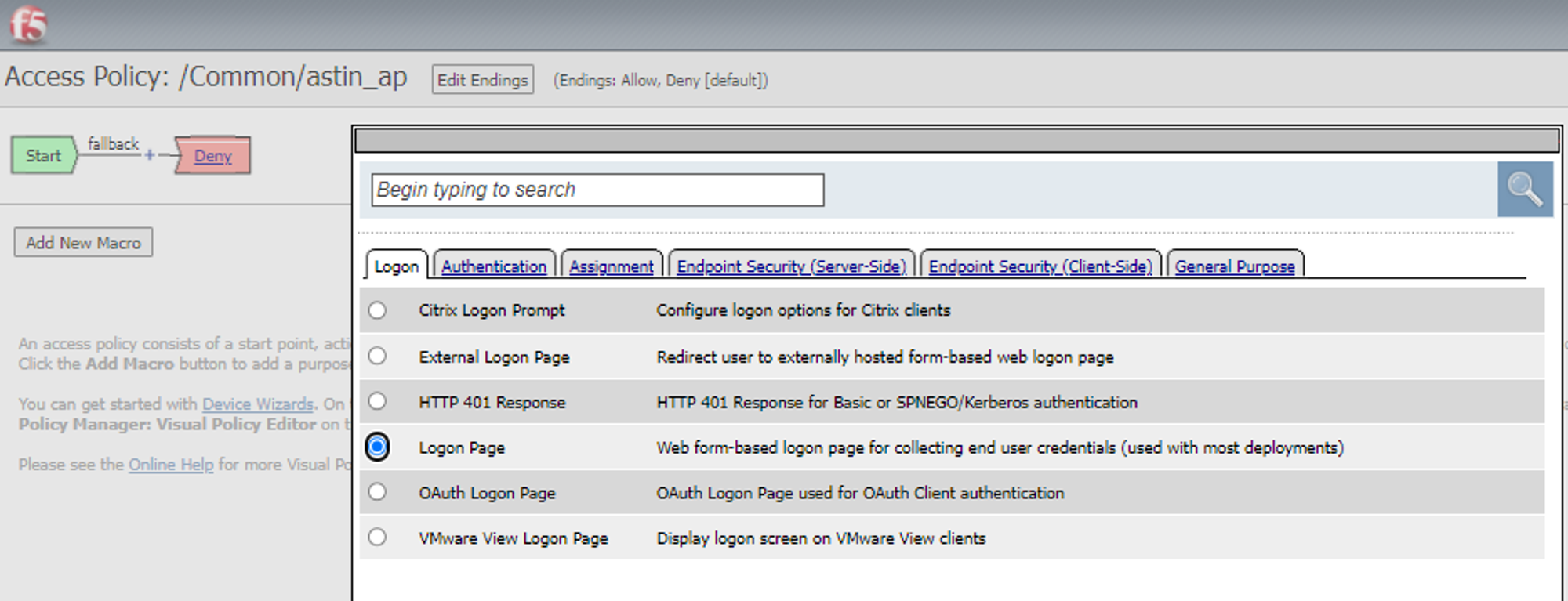

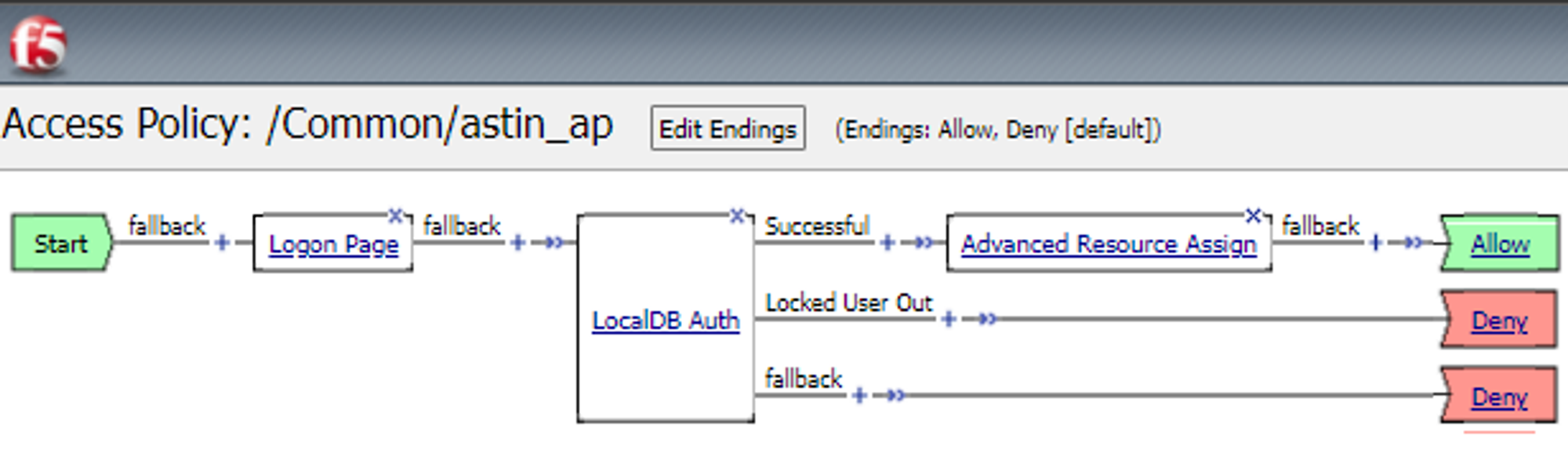

Access Policy 에가서 정책을 설정 할 수 있습니다.

제일 먼저 설정 해주어야 할 것은 Logon Page겠죠?

가장 간단한 샘플을 생성해 보겠습니다.

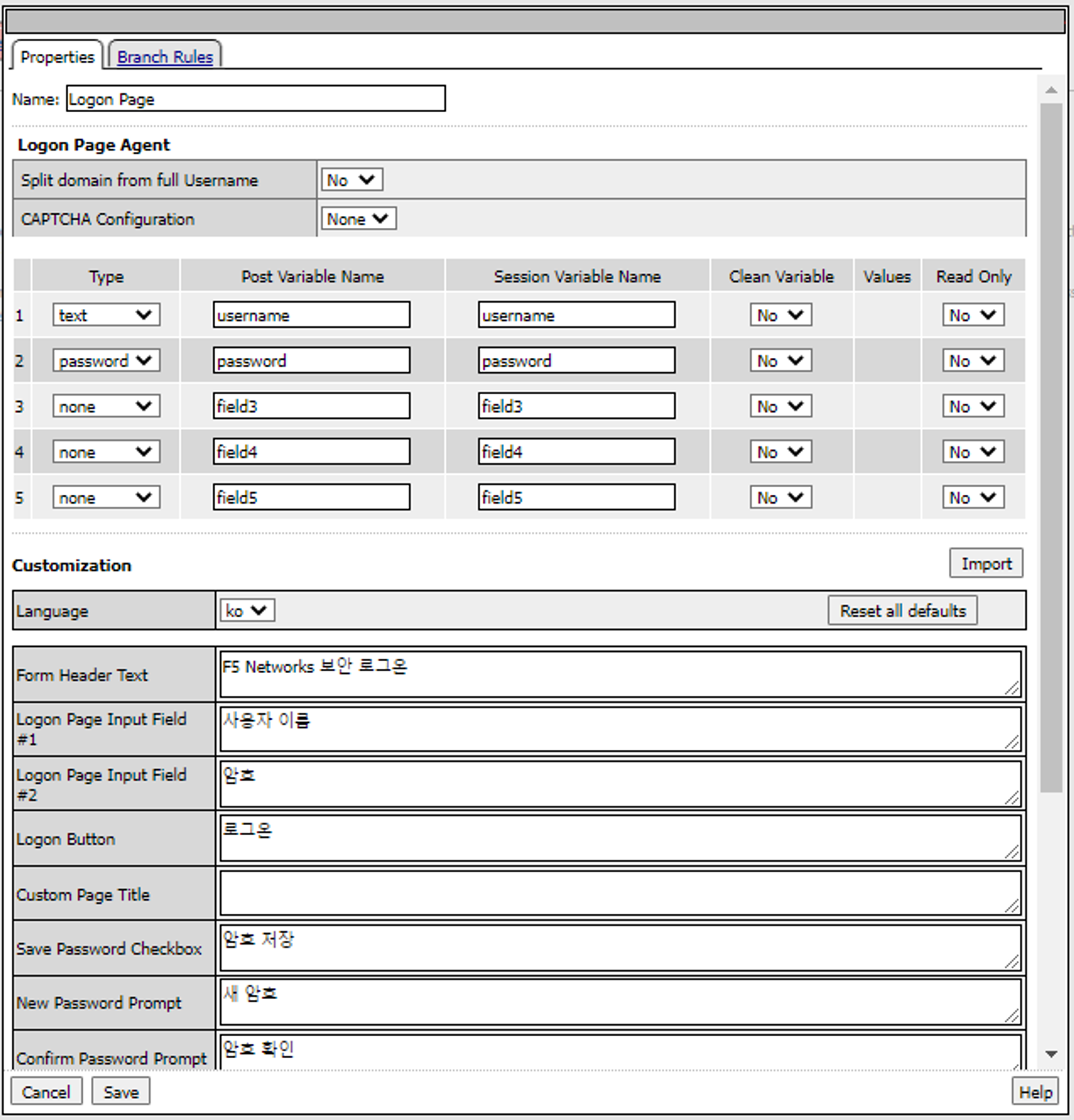

로그인 페이지에서 입력받을 필드를 정의 해 줍니다.

그리고 아래와 같이 Logon Page에서 LocalDB Auth 검증을 받도록 하여

성공 한 사용자에게는 앞서 설정했던 NA(네트워크 설정을 부여하도록합니다)

로그인에 실패한 사용자는 서비스를 이요할수 없게 Deny 설정까지 진행하시면 됩니다.

위는 사용자가 로그인해서 터널링 Network를 받아오는 기본설정 샘플입니다.

잊지 말아야 할 부분은 항상 설정 변경 후에는 Apply Access policy 버튼을 눌러 설정을 적용해 주어야 합니다.

이제 앞서 만든 항목들을 이용해서 최종 서비스를 정의 하기만 하면 됩니다.

Virtual server 메뉴로 가서 서비스 ip 및 port를 먼저 정의 합니다.

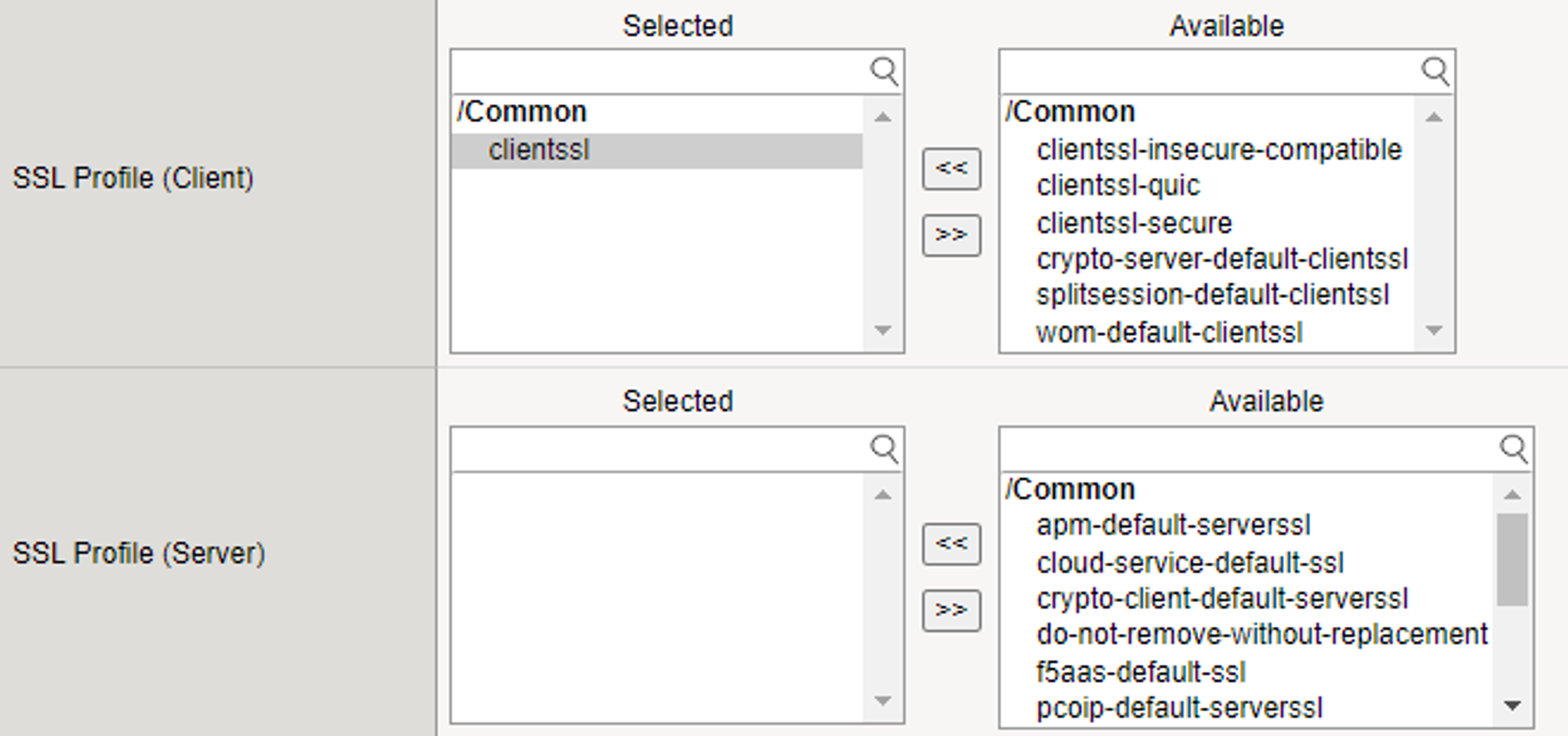

그리고 사용할 SSL 인증서가 들어 있는 SSL Profile을 적용해 줍니다.

(저는 기본 장비의 사설인증서 적용으로 진행하였습니다.)

VPN은 TCP http 기반이어야 하기에

프로토콜을 아래와 같이 설정해 줍니다.

마지막으로 앞서 만든 Access Profile과 Connectivity Profile을 적용해 주면 서비스 설정이 완료됩니다.

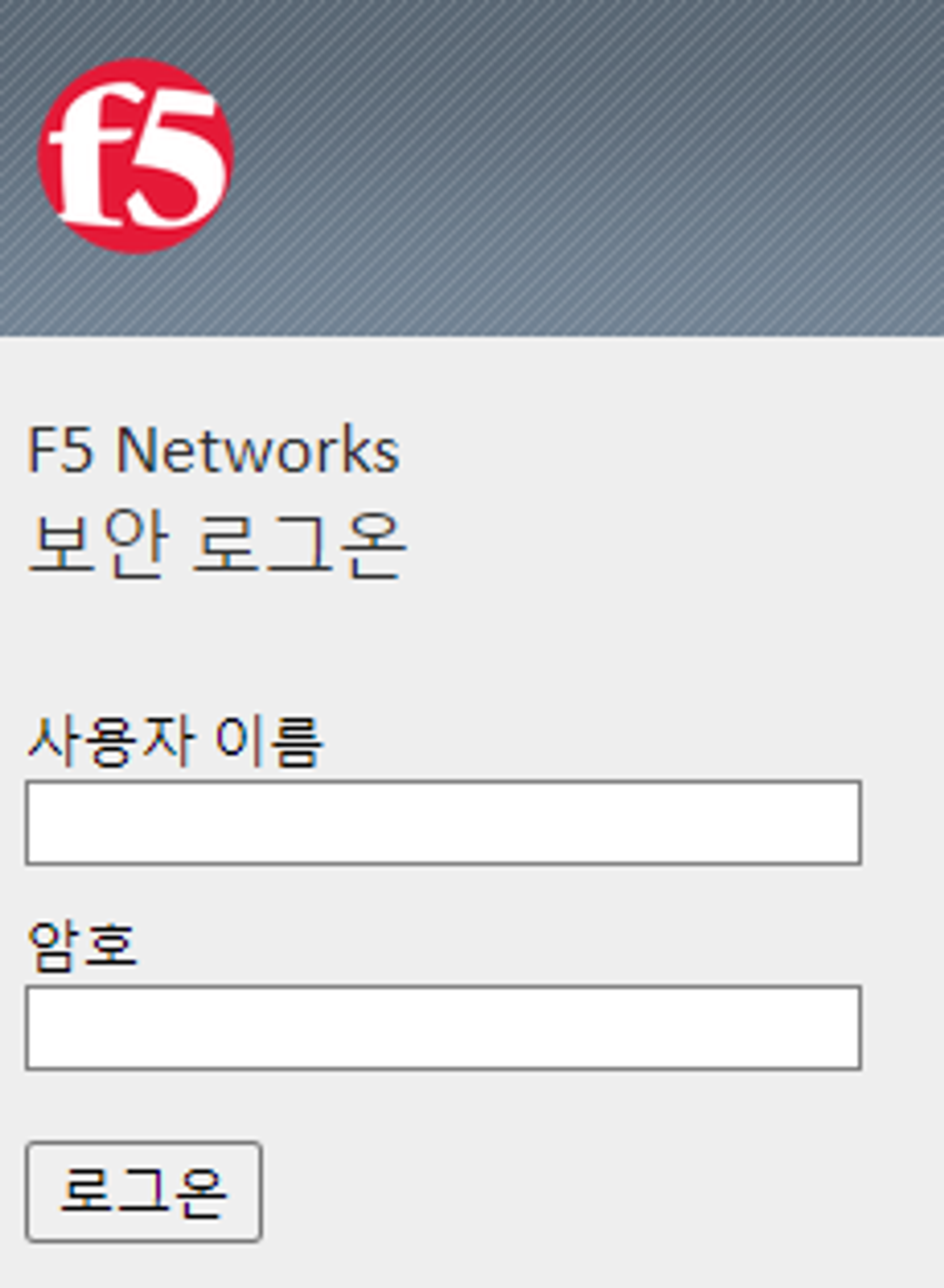

생성한 Virtual Server로 접근을 해보면

기본 로그인 페이지가 띄워집니다.

이때 로그인에 성공하게 되면

AP에서 설정했던 NA를 할당받아 VPN이 연결됩니다.

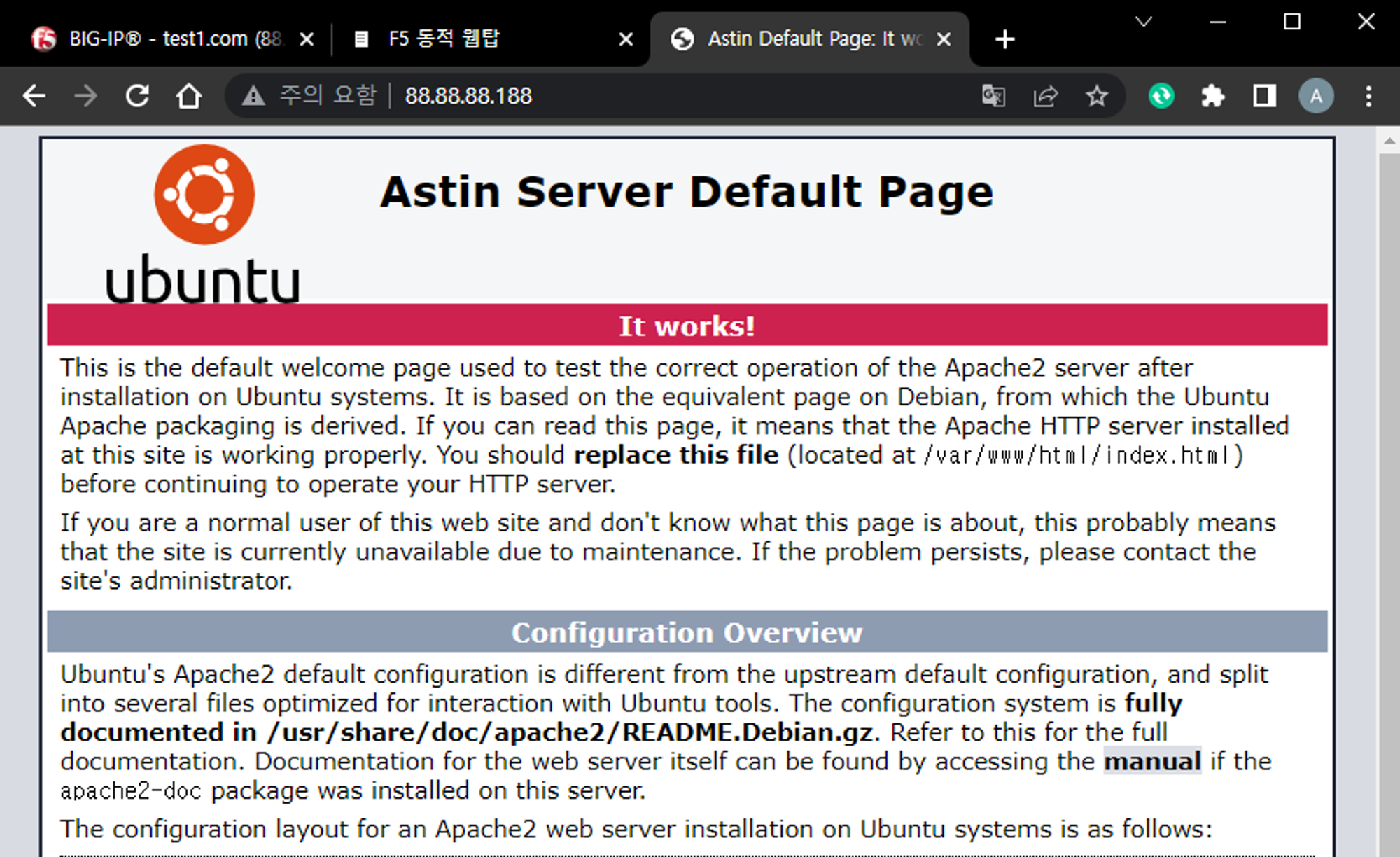

이번 테스트는 서비스 ip인 88.88.88.189에 대해서만 static 라우팅을 설정하고

default routing으로는 88.88.88.188을 찾아 갈수 없는 상태에서 테스트 진항 하였으며,

VPN에 접속한 이후에는 88.88.88.189과 통신할수 있는 NA를 할당 받았기에

내부 서버에 접속할 수 있는지 확인 하도록 테스트 진행 하였습니다.

로그인이력은 overview - access Reports 메뉴에 가면 확인 할 수 있습니다.

728x90반응형'Network' 카테고리의 다른 글

[F5] DNS ipv4,ipv6 Dual stack 시 resolver 선택 기준 (1) 2023.12.02 [F5] Config Analyzer / 설정분석 Tool(LTM/GTM) (1) 2023.12.01 [F5][R-serise] USB Clean Install 방법 (2) 2023.11.29 [F5] Clean install용 bootable USB thumb drive 만들기 (1) 2023.11.28 [F5][DNS] EDNS + Persistence (0) 2023.11.26